Các bước chuẩn bị

Bài thực hành sẽ được thiết lập ở us-west-2 (Oregon).

Contents

Điều kiện cần

- Tài khoản AWS: Một tài khoản dành cho môi trường TESTING.

- Quyền hạn Administrator: Bảo đảm rằng bạn đang sử dụng một IAM user với quyền hạn Administrator.

- AWS CLI: Bảo đảm rằng bạn sẵn sàng sử dụng AWS CLI cho mục đích giả lập các cuộc tấn công từ máy tính của mình.

Triển khai

Kích hoạt Amazon GuardDuty

- Đăng nhập vào AWS Console, truy cập vào dịch vụ GuardDuty.

- Bắt đầu bằng cách chọn Get Started.

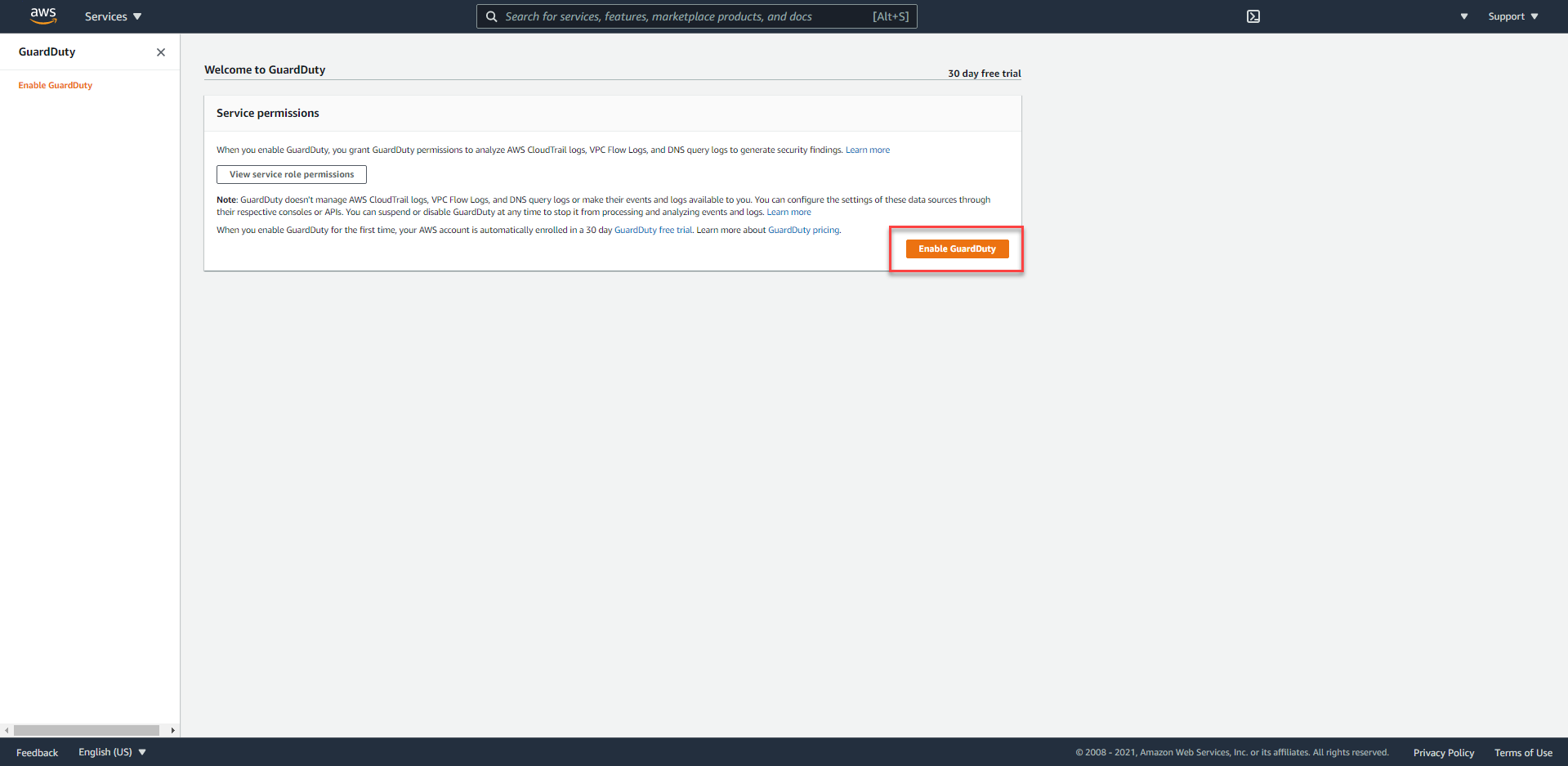

- Đối với tài khoản mới, AWS sẽ cho chúng ta 30 ngày dùng thử, để bắt đầu sử dụng, nhấn chọn nút

Enable GuardDuty.

Chuẩn bị tài nguyên với AWS CloudFormation

- Đăng nhập vào AWS Console, truy cập vào dịch vụ CloudFormation

- Tiến hành tạo một Stack mới bằng việc nhấn nút

Create Stack. - Ở trang

Specify template,

- Tải template tại đây

- Tiến hành tải lên Temlate có sẵn bằng cách dùng nút

Upload a template file.

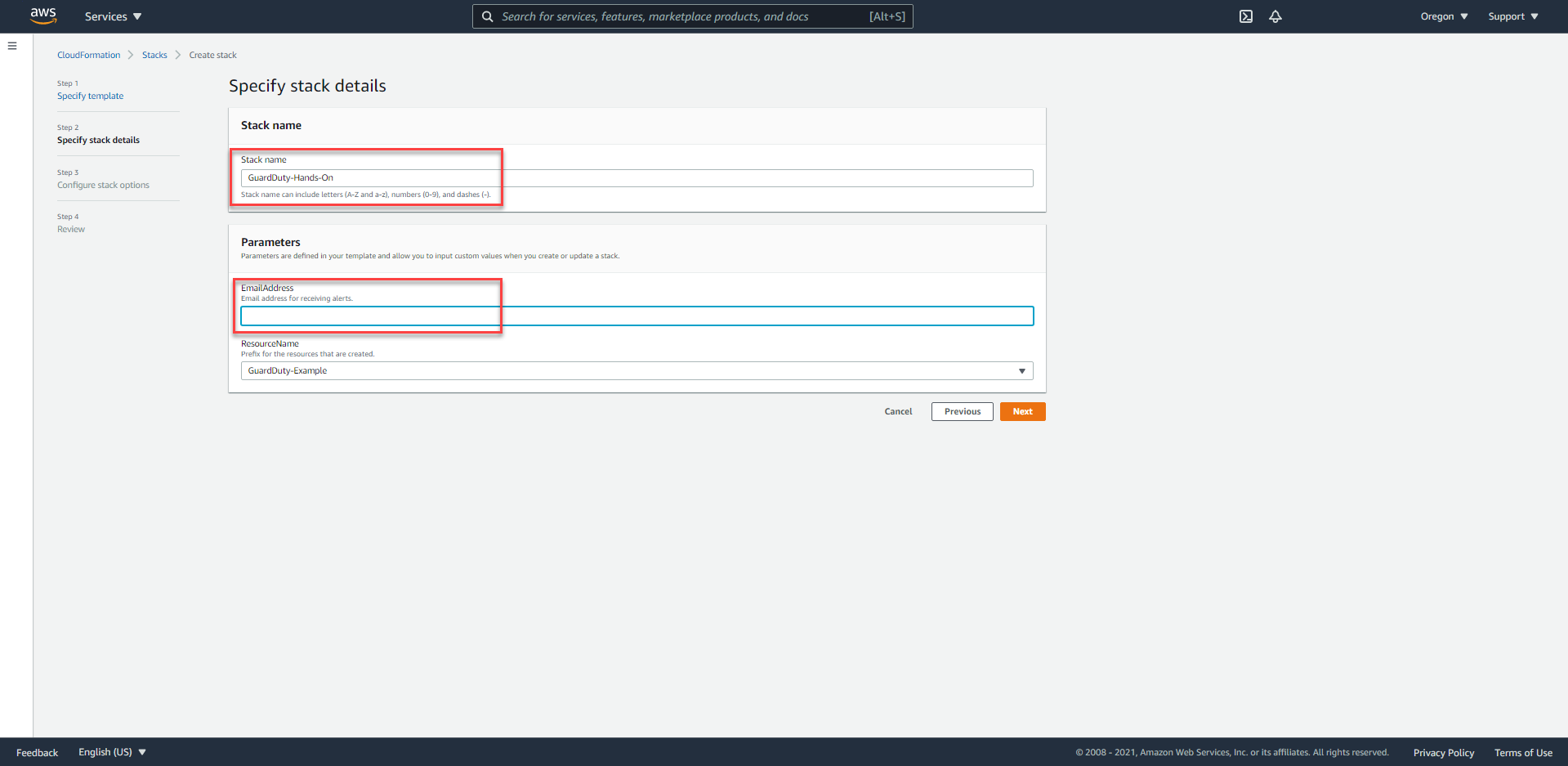

- Ở trang

Parameters, chúng ta sẽ nhập một số thông tin bắt buộc sau:EmailAddress: Tài khoản Email cá nhân để có thể nhận thông báo.

- Ở trang

Specify Stack Details, chọn nútNext. - Ở trang

Configure stack options, chọn nútNext. - Ở trang

Capabilities, tiến hành chấp nhận (Acknowledge) cho phép Template tạo các IAM role, cuối cùng chọn nútCreate Stack.

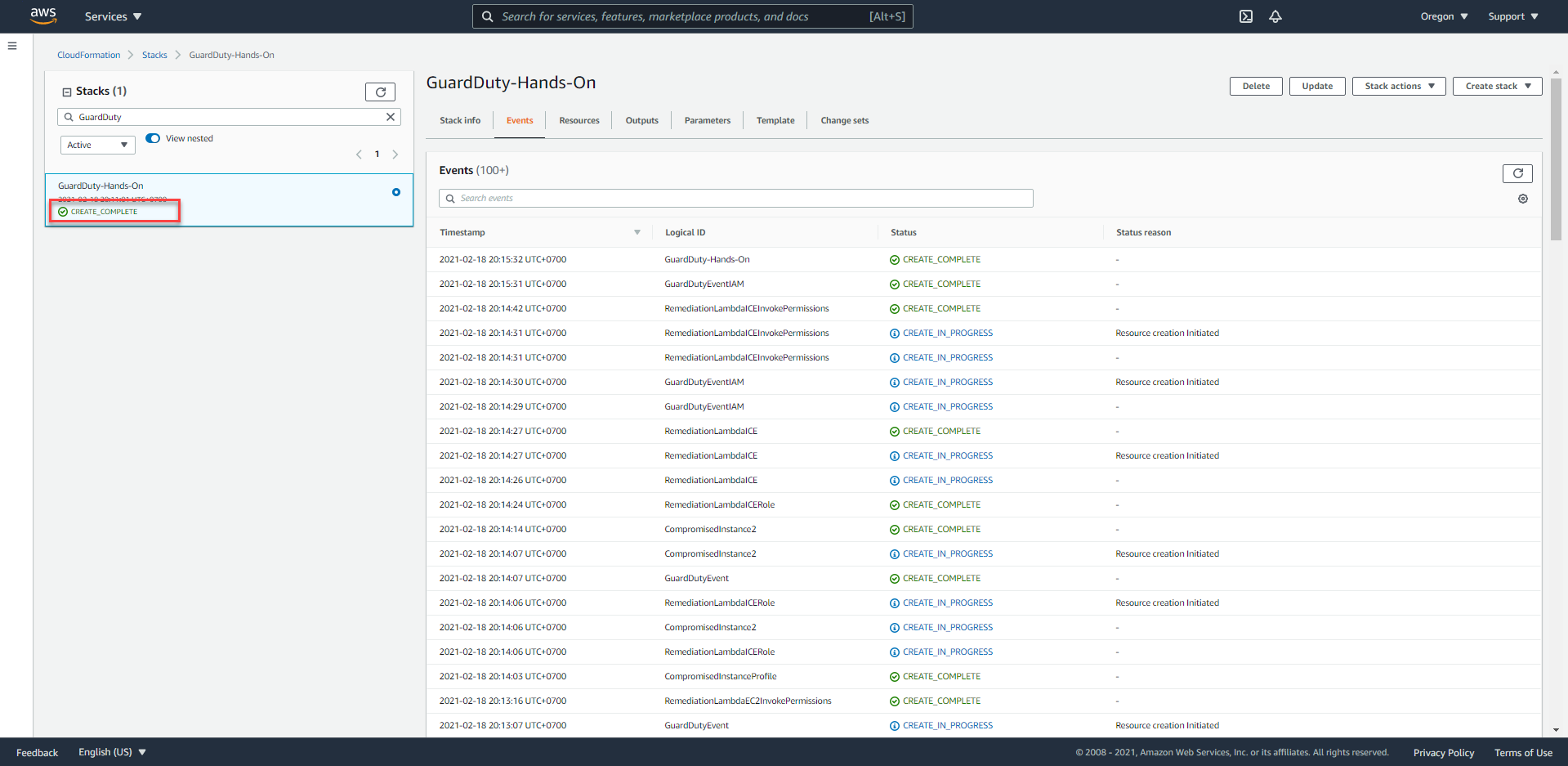

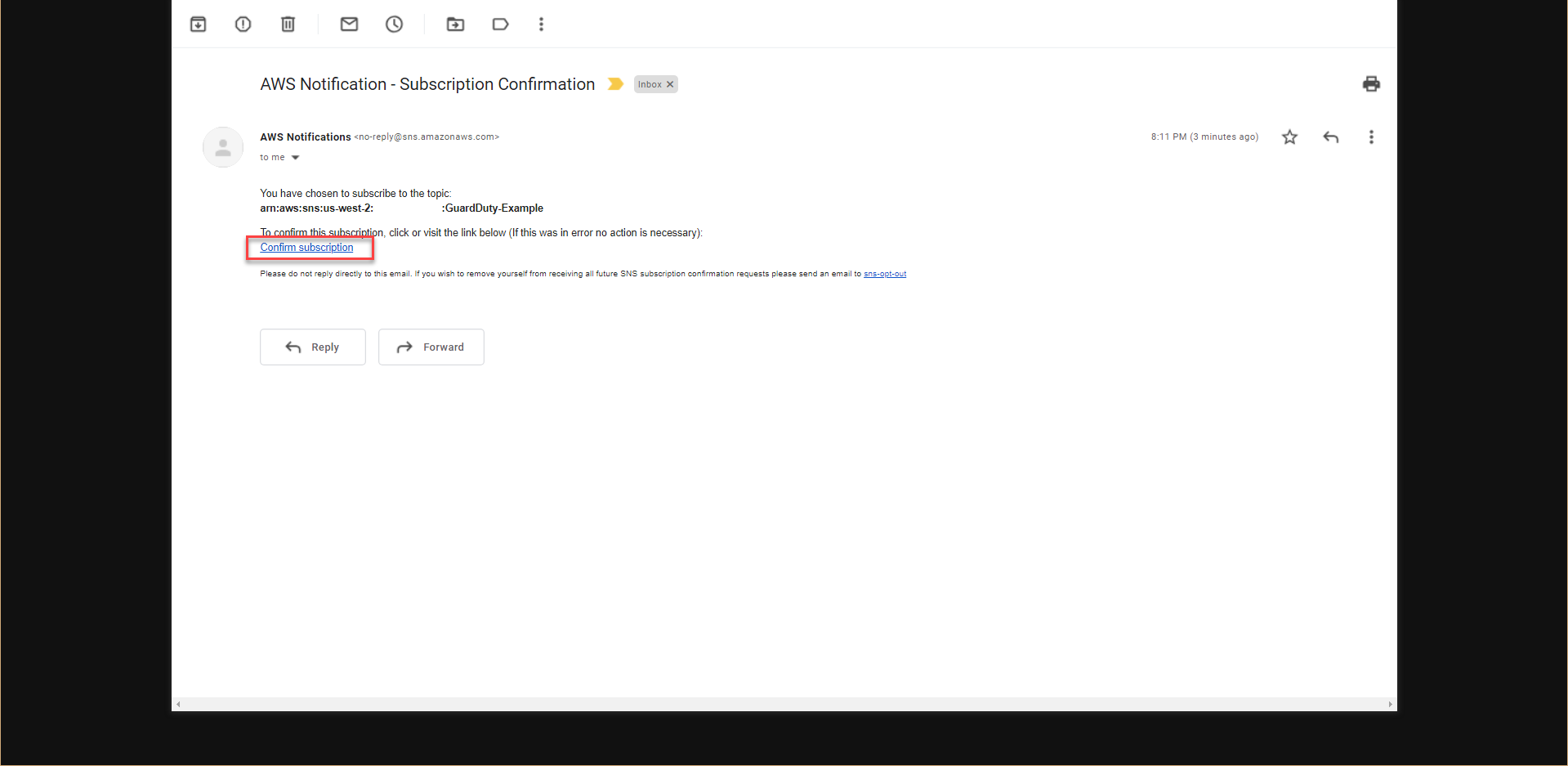

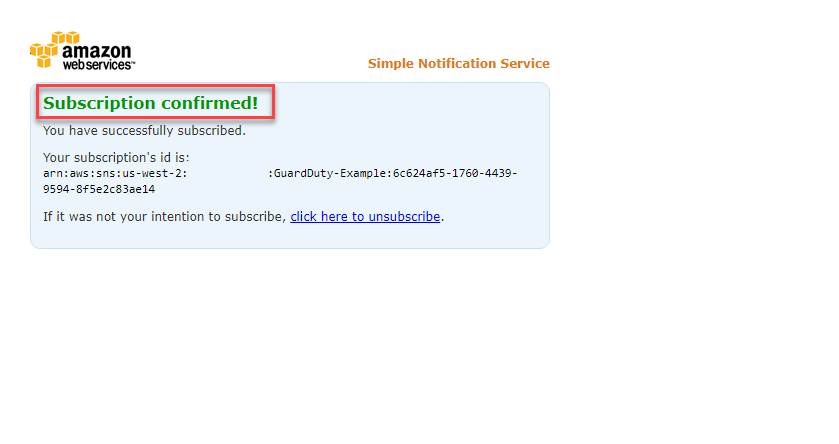

Quá trình trên sẽ diễn ra trong vòng 5-10 phút cho tới khi chúng ta thấy được trạng thái của Stack là CREATE_COMPLETE. Sau đó, chúng ta sẽ nhận được một thông báo qua Email với chủ đề tương tự AWS Notification - Subscription Confirmation.

Những kết quả ban đầu sẽ bắt đầu hiển thị sau 10 phút kể từ thời điểm thiết lập CloudFormation Stack hoàn thành.

Tài nguyên AWS được chuẩn bị?

CloudFormation Template sẽ chuẩn bị cho chúng ta các tài nguyên sau:

- Dịch vụ EC2:

- 2 instances với tên gọi là

Compromised Instance. - 1 instance với tên gọi là

Malicious Instance.

- 2 instances với tên gọi là

- Dịch vụ IAM:

- 1 IAM Role dành cho EC2 instance với quyền hạn truy cập đến SSM Parameter Store và DynamoDB.

- Dịch vụ SNS:

- 1 SNS Topic gửi thông báo qua E-mail.

- Dịch vụ EventBridge:

- 3 EventBridge Events Rules cho việc kích hoạt các thông báo và quá trình khắc phục.

- Dịch vụ Lambda:

- 2 Lambda Functions tiến hành khắc phục các lỗ hổng.

- Dịch vụ SSM:

- 1 SSM Parameter Store dùng để chứa mật khẩu cho môi trường TESTING.